Data Leaks - Shotlooter

@_euzebius |Nhammmber One Mentor !| |Vendredi 15 Avril 2022 |Mudsor MASOOD

mudpak |Finalisation du document (v0.0.5)| |Jeudi 14 Avril 2022 |mudpak |Traitement des données (v0.0.4)| |Mercredi 13 Avril 2022 |mudpak |Mise en place du Lab (v0.0.3)| |Mardi 12 Avril 2022 |Florian MICHAUX |Mise à disposition du Lab (v0.0.2)| |Lundi 11 Avril 2022 |mudpak |Création du document (v0.0.1)|

0. Avant-propos

Ce document a plusieurs objectifs

- Guider dans la mise en place

- Guider dans l’utilisation de l’outil Shotlooter

Au-delà ces deux objectifs, il a aussi vocation à sensibiliser les utilisateurs des risques encourus quant à la publication des captures d’écrans enregistrées sur les sites en ligne et publiquement accessibles.

0.1 Disclaimer

Avertissement Légal :

Tout au long du document nous allons voir des données sensibles et qui par définition ne devraient pas être publiquement disponibles, c’est pourquoi les données affichées sur les captures ne sont pas entièrement visibles.

Si vous mettez en place et testez la solution de votre côté, ni l’auteur de l’outil ni l’auteur du document ne pourront être tenus responsables des usages qui pourront en être fait.

0.2 Constats

Voici les raisons principales qui ont conduit à la rédaction de ce document.

0.2.1 Changement d’outil capture

A travers mes documentations que je publie, j’utilise des outils de capture d’écran, et récemment j’ai souhaité changer d’outil pour en choisir un avec plus de fonctionnalités par rapport à celui proposé dans Windows.

0.2.1.1 Greenshot

Rapidement je me suis orienté vers « Greenshot » car il m’a été recommandé, il semblait à priori correspondre à mes attentes à savoir :

- Prendre des captures d’écran (en même temps c’est la fonctionnalité de base :p)

- Redimensionner des captures

- Flouter des parties des captures pour des raisons de confidentialité

- Ajouter des cadres pour mettre en évidence des zones

- . . .

Bref l’outil correspondait à mes attentes et j’ai rapidement commencer à l’utiliser.

0.2.1.2 LightShot

Souhaitant tester différents outils et sur la même lancée que Greenshot et d’autres outils captures évolués, LightShot permet de faire la même chose à la différence près qu’il upload les captures sur le site « PrntSc » et c’est cet aspect-là que nous allons retenir pour notre cas.

La suite du document se basera donc sur cet outil.

0.2.2 Publication des captures sur internet

Une fonctionnalité plutôt intéressante m’a plu dans un premier temps avant de devenir un cauchemar pour certaines personnes si elles ne prennent pas de précautions.

C’est le fait de prendre une capture d’écran ET de la publier aussitôt sur internet - « imgur » pour le cas de Greenshot - « PrntSc » pour LightShot

Ainsi l’image est en ligne et il est facile de la partager avec d’autres personnes via un lien qui sera généré automatiquement.

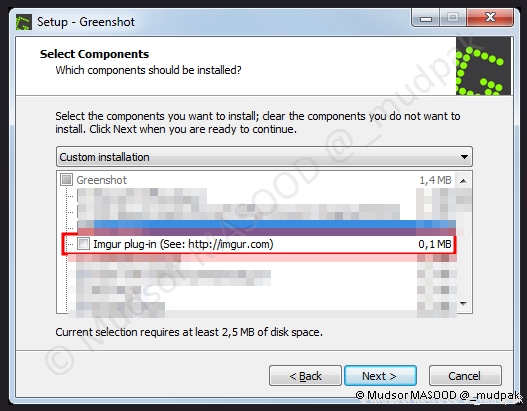

Pour Greenshot la fonctionnalité est activée dans une installation par défaut mais on peut ne pas l’activer en choisissant une installation personnalisée comme ci-dessous :

Quant à LightShot, il ne vous est pas possible durant le processus d’installation de choisir ou non d’activer le module pour l’envoie d’images en ligne !

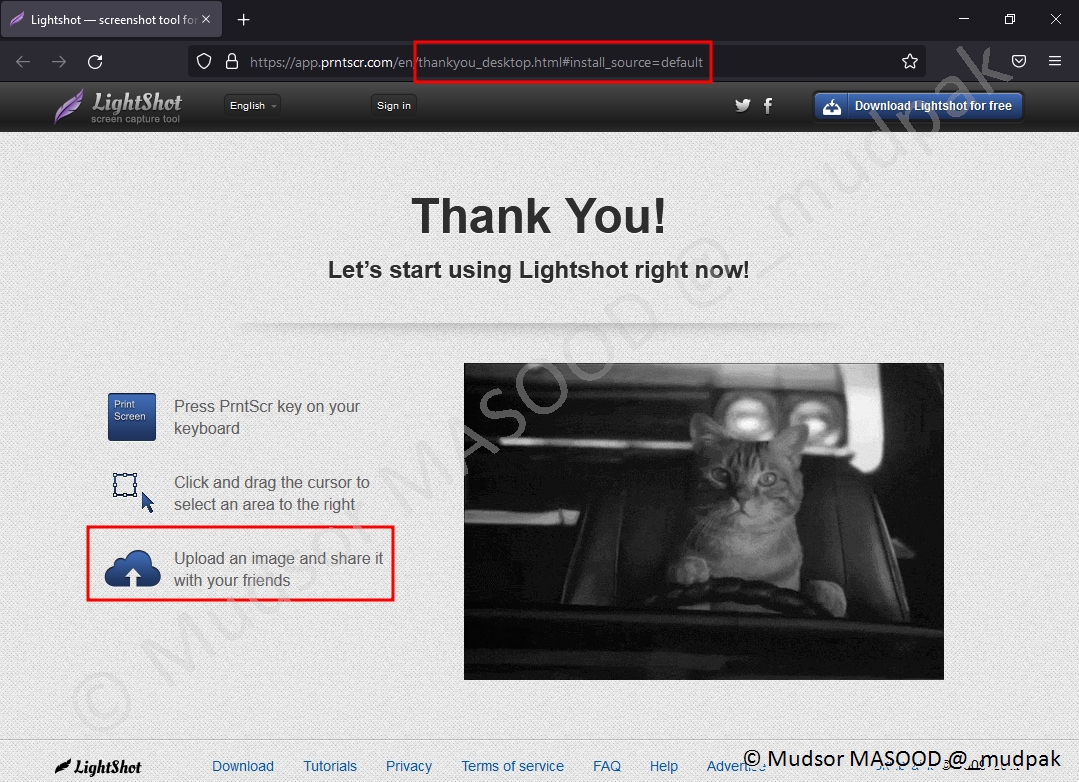

La fenêtre suivante s’ouvre dans le navigateur à la fin de l’installation et nous sommes informés qu’il sera possible d’upload les captures d’écrans en ligne :

Remarques :

D’autres outils captures permettent de faire la même chose mais en envoyant les captures sur d’autres sites mais le principe reste le même.

Pour certains outils il est heureusement possible de désactiver l’option d’envoi d’images en ligne via un panneau de contrôle graphique ou fichier de configuration.

Si comme moi vous êtes une personne avec le click facile, il y a de fortes probabilités que vous fassiez une capture d’écran et la publiez sur internet par inadvertance via la fonctionnalité présente sur Greenshot / LightShot.

Et selon la sensibilité des données cela peut s’avérer problématique surtout en milieu professionnel.

D’un côté vous risquez de publier sur internet des captures contenant des informations sensibles, d’un autre côté les acteurs malveillants peuvent récupérer ces mêmes captures ! Comment ? Par deux méthodes :

- Tout simplement en parcourant le site où sont publiées les captures, mais ce processus peut être très long

- En tentant de comprendre comment sont formés les liens via lesquels les captures sont publiées

Certains sites proposent même de parcourir en temps réel les captures publiées par des internautes !

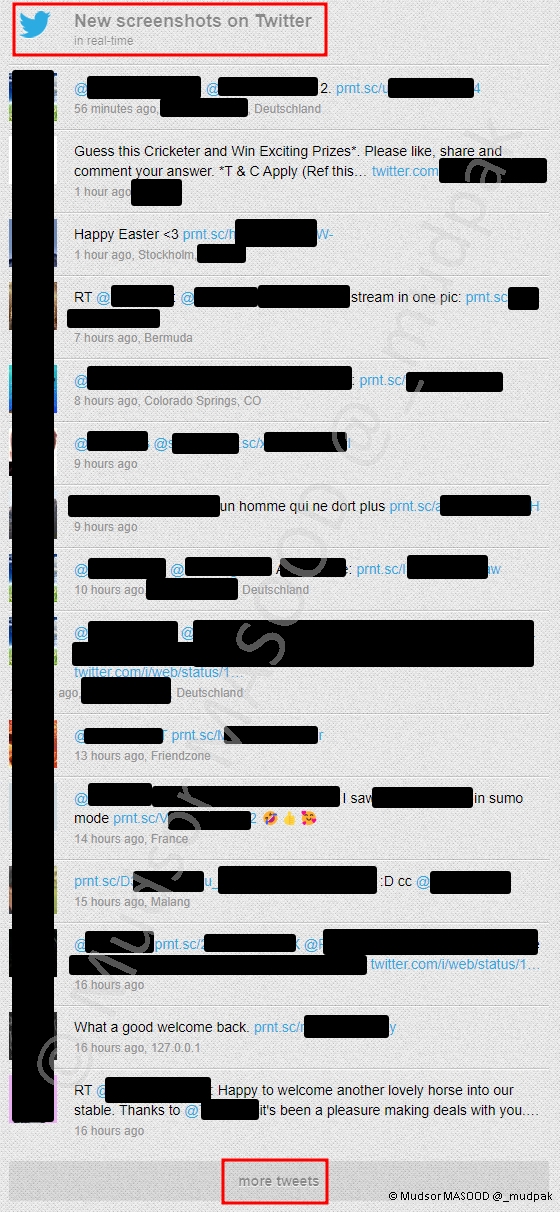

Aussi étonnant que cela puisse paraitre, certaines personnes envoient des tweets leur captures avec le lien complet pour les visionner comme ci-dessous.

Les raisons peuvent être diverses et variées mais quoi qu’il en soit ces informations deviennent très vite intéressantes pour de l’OSINT notamment.

Bonne nouvelle tout de même, si vous envoyez par inadvertance la capture sur internet, il vous est tout à fait possible de la supprimer de deux manières :

- Manuellement en accédant au lien et demandant la suppression

- Envoyer un email au support pour demander la suppression

0.2.3 Génération des liens

Partant du principe que vous publiez les captures d’écrans sur internet via LightShot pour les partager avec d’autres personnes.

Les sites sur lesquels les captures sont uploadés, génèrent des liens dont la taille peut varier, dans le cas du site « PrntSc » où sont uploadés les captures prises avec LightShot je me suis basé sur un échantillon de 100 liens et pu constater les résultats suivants :

- La longueur des liens peut varier de 6 à 12 caractères

- Le lien peut contenir les caractères suivants

- Alphabet (A à Z)

- Chiffres (0 à 9)

- Caractères spéciaux (tiret et underscore)

Important :

Ici l’échantillon est de 100 sur des milliards de combinaisons donc à ne pas prendre pour une donnée très fiable, seulement dans notre contexte elle est pertinente !

Voici le nombre de combinaisons possibles avec des liens de 6 caractères :

- Alphabet en minuscule = 26 caractères

- Alphabet en majuscule = 26 caractères

- Chiffres 0 à 9 = 10 caractères

- Symboles tiret underscore = 2 caractères

- Nombre de caractères par lien = 6

- 26 + 26 +10 + 2 = 64

- 64^6 = 68 719 476 736

Nous pouvons en déduire que « seulement » avec des liens avec une taille de 6 caractères, avec les critères ci-dessus il y a plus de 68 milliards de combinaisons possibles.

La même méthode s’applique avec les liens de 12 caractères ce qui donne la formule suivante : 64^12.

En partant de ces informations, nous pouvons très facilement construire des dictionnaires de liens avec des outils tels que « Cewl ».

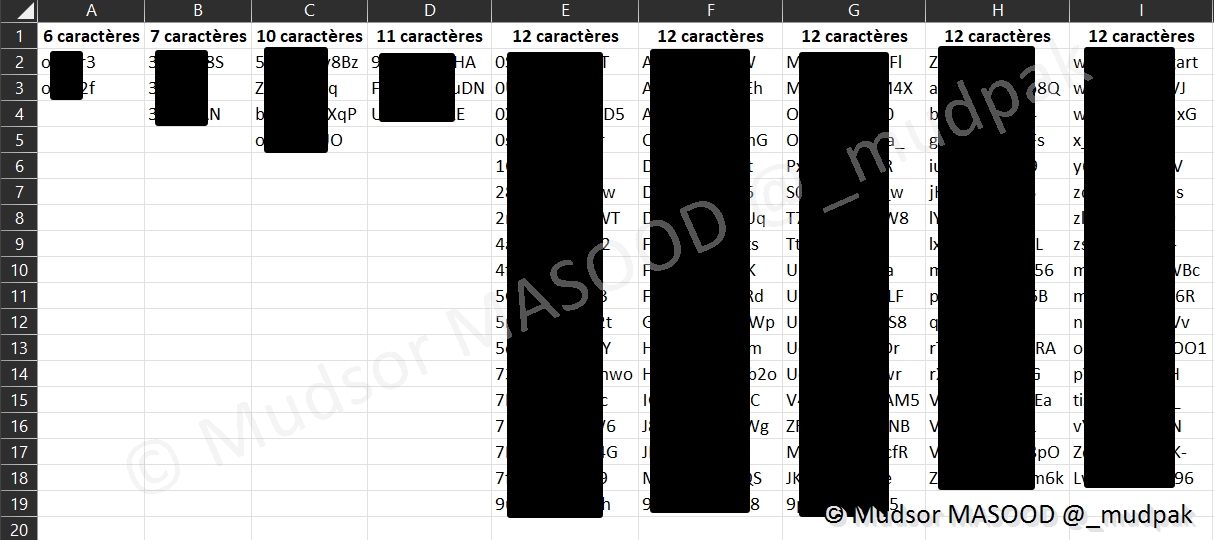

Voici les 100 liens que j’ai récupéré manuellement pour en arriver aux conclusions ci-dessus, j’ai regroupé par nombre de caractères les colonnes :

Nous pouvons regrouper les liens par tailles :

- 2 liens de 6 caractères

- 3 liens de 7 caractères

- 4 liens de 10 caractères

- 3 liens de 11 caractères

- 88 liens de 12 caractères

Avec ces informations nous pouvons en déduire que la quasi-totalité des liens font une longueur de 12 caractères en 2022, et que potentiellement les liens les plus courts sont plus anciens.

Comment le confirmer ? Nous allons le voir par la suite avec les captures récoltées.

Pour des raisons de facilité pour la suite nous allons nous concentrer sur les liens de 6 caractères.

0.3 Échantillon de travail

Maintenant que nous savons les longueurs minimales et maximales des liens générés, les caractères qu’ils peuvent contenir (alphabet, chiffres et deux caractères spéciaux) on remarque rapidement que pour un humain il devient très difficile et long de :

- Vérifier la validité des liens : visiter chaque lien un à un peut prendre très longtemps

- Vérifier le contenu de chaque lien valide

- Analyser les données

- Qualifier la sensibilité des données

- Traiter le contenu de chaque capture

Toutes ces étapes peuvent prendre beaucoup de temps sans compter les barrières de la langue puisque les captures proviennent du monde entier (=toutes les langues).

C’est pourquoi nous allons utiliser un outil nommé « Shotlooter » qui fera ce travail à notre place.

1. Prérequis

La suite du document se base sur la configuration suivante :

- Distribution Ubuntu 21.04

- Python3 installé par défaut sur la distribution

Si vous souhaitez mettre en place et utiliser la solution de votre côté, il est recommandé :

- De le faire sur une distribution Debian / Ubuntu

- D’avoir les droits administrateur (root) sur le poste pour installer les paquets

- D’avoir accès à internet pour télécharger et installer les paquets

2. Shotlooter

C’est cet outil qui va dans les grandes lignes :

- Parcourir les liens via les permutations de caractères

- Faire de l’analyse d’image et extraire au format texte le contenu

- Analyser le contenu des captures et en fonction des « keywords » (dictionnaire de caractères recherchés) que nous aurons définit

- En enregistrer les captures qui contiennent ces éléments dans le dossier « output » (dossier de sortie, un fichier CSV est également généré lorsque le scan est terminé).

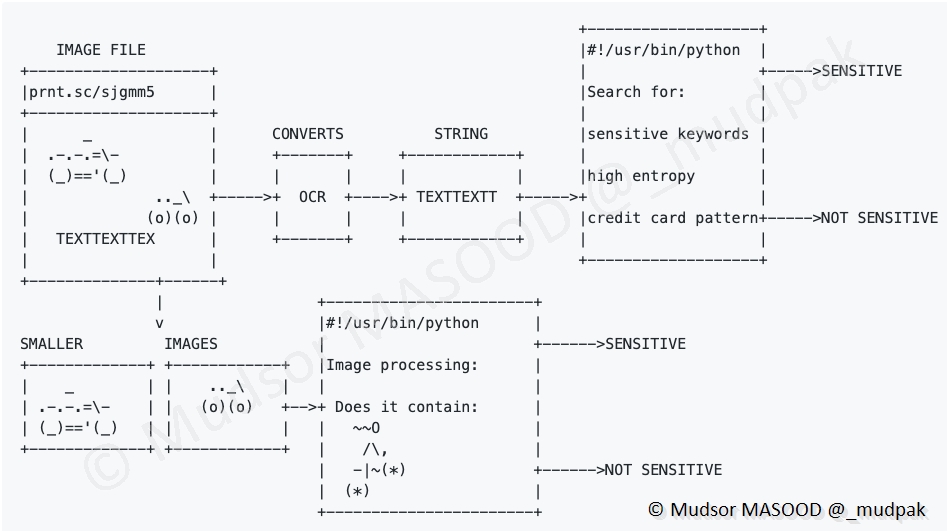

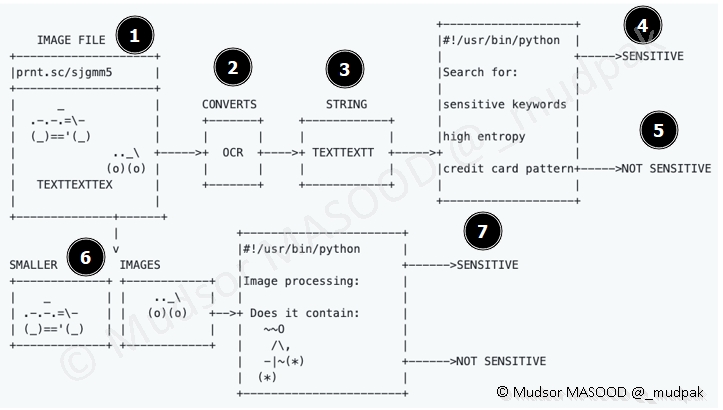

Voici un schéma plus complet du fonctionnement du programme :

Voyons un peu les différentes étapes :

-

1 : nous fournissons un lien à l’outil

-

2

- Le programme utiliser la technologie OCR pour récupérer et interroger le contenu présent sur une image

- Prenons une définition très complète fournie par Abby FineReader

- « . . . reconnaissance optique de caractères ou reconnaissance de texte, une technologie qui vous permet de convertir différents types de documents tels que les documents papiers scannés, les fichiers PDF ou les photos numériques en fichiers modifiables et interrogeables »

-

3 : le contenu de l’image est transformé en texte grâce à l’utilisation de la librairie « tesseract »

- 4 : La recherche des éléments à base du fichier « keywords.txt » est effectuée

- 5 : Si l’élément a une entropie trop élevée vous êtes avertis

- 6 : il est possible de baser les recherches sur des images tels que des logos pour retrouver des captures plus grandes, par exemple se baser sur le logo d’un gestionnaire de mot de passe pour retrouver une fenêtre plus complète

- 7 : OpenCV est utilisé pour déterminer de la pertinence des résultats

Une dernière étape qui consiste à enregistrer les éléments sensibles trouvés dans le dossier « output » que nous allons voir par la suite.

2.1 Faux positifs

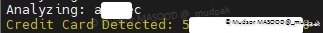

L’auteur de l’outil nous informe que le taux de faux positif peut être élevé avec les éléments avec une entropie élevée ainsi que les numéros de cartes bancaires.

Pour éviter cela on peut simplement les exclure de l’analyse.

2.2 Installation des dépendances

Des dépendances seront nécessaires pour notre outil pour les installer saisir la commande suivante :

1 | |

Détails de la commande :

1 2 3 4 5 6 7 8 9 10 | |

Saisir votre mot de passe :

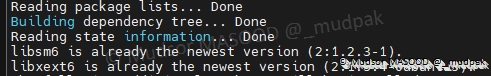

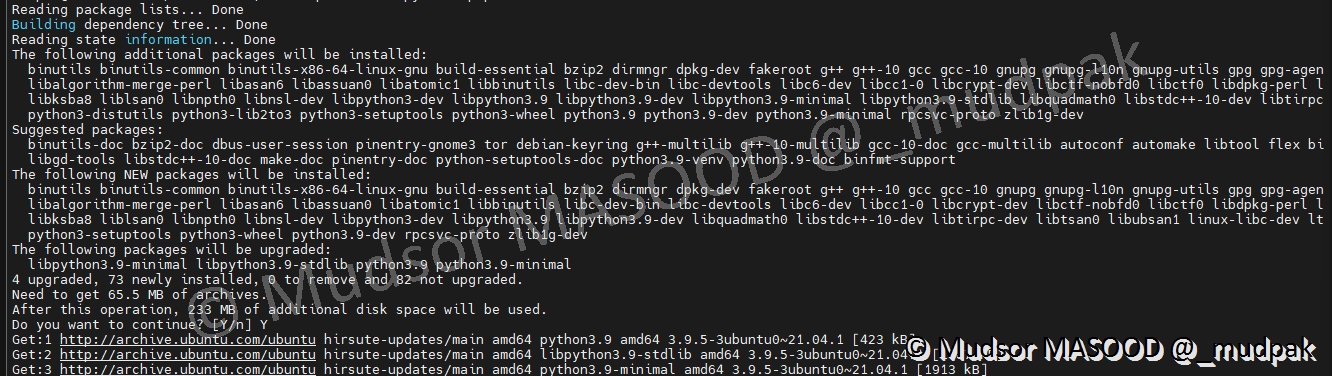

La liste des paquets sera chargée ainsi que des dépendances, une vérification des versions sera effectuée pour installer les versions les plus récentes :

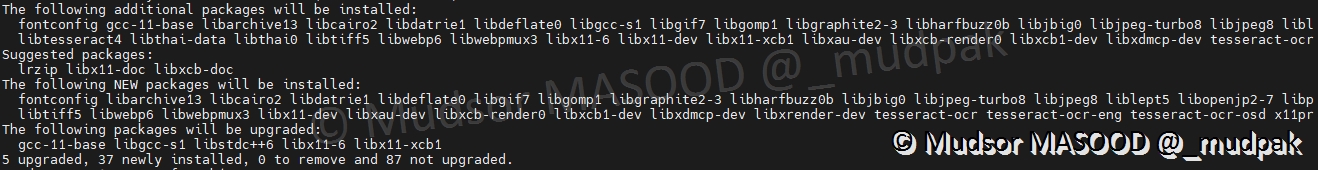

Un résumé sera affiché avec les paquets qui seront installés, remplacés par de nouvelles versions et l’espace de stockage qui sera occupé :

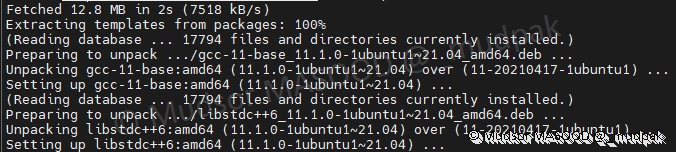

La récupération des paquets commence, elle peut prendre un certain temps selon la vitesse de votre connexion :

Une fois les paquets récupérés les phases d’extraction des archives, de compilation et d’installation commencent :

2.3 GitHub

Le programme que nous allons utiliser se trouve sur un dépôt GitHub.

2.3.1 Installation de python3-pip

Le programme étant développé en python3, et demandant des bibliothèques de ce même langage, l’utilitaire « pip » nous sera obligatoire pour utiliser le programme par la suite.

Saisir la commande suivante :

1 | |

Le même processus que pour l’installation des dépendances commence :

2.3.2 Installation de git

Par défaut l’utilitaire « git » n’est pas installé sur le système, pour l’installer saisir la commande suivante :

1 | |

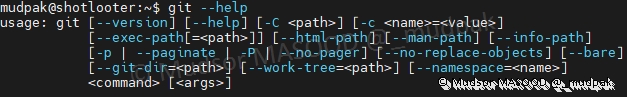

Pour confirmer la bonne installation de git, on peut par exemple saisir la commande suivante pour afficher l’aide de l’utilitaire :

1 | |

Nous pouvons constater que git est bien installé :

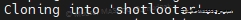

2.3.3 Récupération du programme

Pour récupérer le programme depuis le dépôt GitHub, saisir la commande suivante :

1 | |

Détails de la commande :

1 2 3 4 5 6 | |

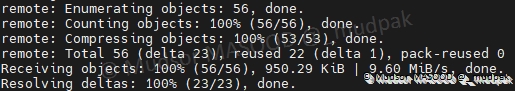

Le dépôt du programme sera copié dans le dossier « shotlooter » :

Différentes étapes se succèdent pour vérifier la présence du dépôt, recensement des éléments, compression des objets et calcul de delta pour être certain de n’avoir rien oublié lors de la récupération :

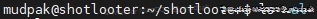

2.3.4 Vérification de la création du répertoire

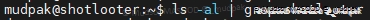

Lorsque la copie est terminée nous pouvons saisir la commande suivante pour voir si le dossier est bien présent :

1 | |

Détails de la commande :

1 2 3 4 5 6 7 8 | |

Nous pouvons voir que le dossier a bien été créé :

La suite se passera dans le répertoire qui contient le programme, pour se déplacer dans le dossier saisir la commande suivante :

1 | |

Détails de la commande :

1 2 3 4 | |

2.3.5 Revue de contenu du répertoire

Pour afficher le contenu du répertoire saisir la commande suivante :

1 | |

Voici le contenu par défaut du dossier, nous allons voir quelques éléments en détails :

- examples : quelques exemples de captures contenants des informations sensibles qu’on peut trouver

- keywords.txt

- Fichier qui va servir de dictionnaire d’éléments à chercher

- Exemples : « admin », « mot de passe », « password », « API » . . .

- output : dossier dans lequel les captures correspondantes à nos critères seront enregistrées

- requirements.txt : les prérequis obligatoires à installer pour pouvoir faire fonctionner le programme

- shotlooter.py : le script à exécuter avec python

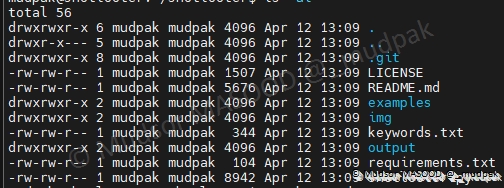

2.3.6 Installation des prérequis du programme

Pour installer les prérequis du programme, saisir la commande suivante :

1 | |

Détails de la commande :

1 2 3 4 5 6 7 8 | |

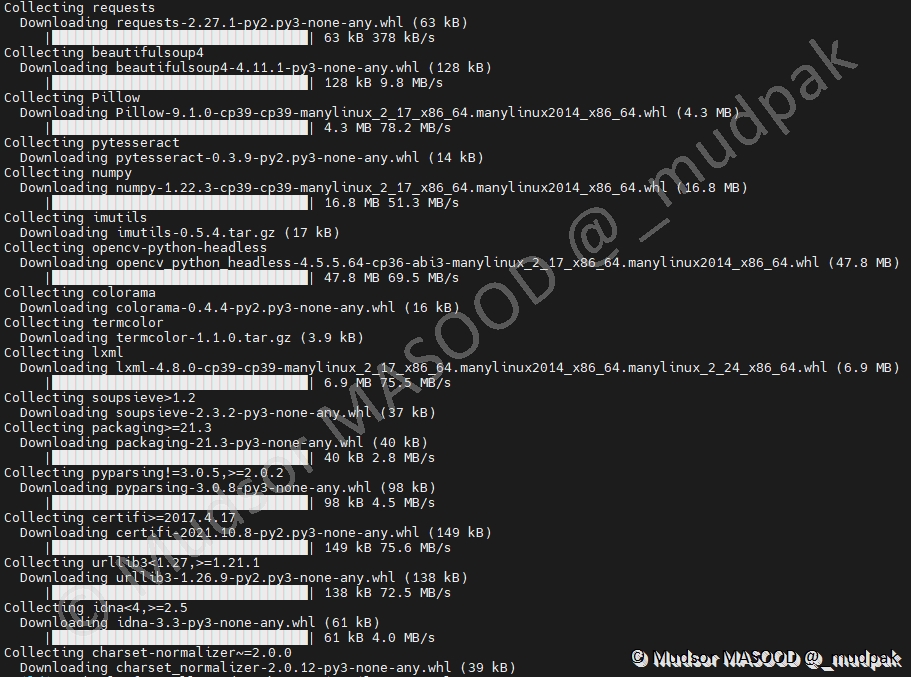

La récupération des paquets commence, elle peut prendre un certain temps :

A la fin de la récupération, les phases de « build » et installation se succèdent :

2.4 Fichier « keywords.txt »

Avant d’utiliser le programme, nous allons modifier le fichier pour personnaliser la recherche d’éléments correspondants à nos critères.

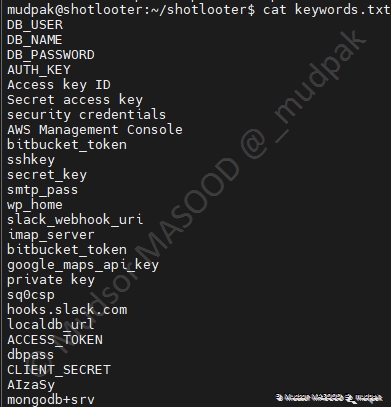

Pour afficher le contenu par défaut du fichier keywords.txt, saisir la commande suivante :

1 | |

Voici donc les éléments qui sont recherchés dans les captures d’écrans par défaut :

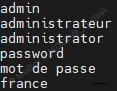

En plus des éléments existants, dans notre cas nous allons faire une recherche « simple » sur la base des éléments suivants :

- admin

- administrateur

- administrator

- password

- mot de passe

- france

2.5 Utilisation du programme

Nous utiliser la commande suivante :

1 | |

Détails de la commande :

1 2 3 4 5 6 7 8 | |

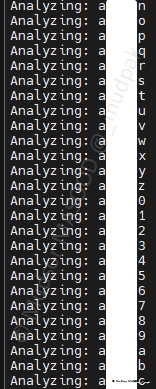

L’outil commence aussitôt le scan et effectue les permutations des liens comme ci-dessous, on peut observer que les permutations se font dans un ordre alphabétique et croissants :

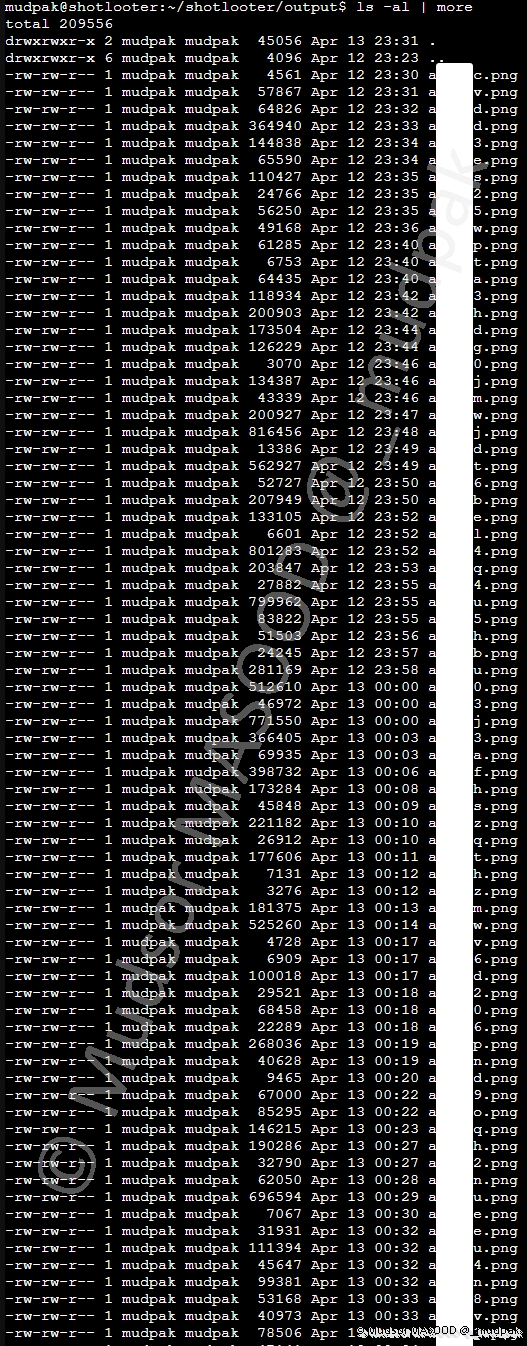

2.6 Dossier « output »

Tout au long du scan nous pouvons observer l’enregistrement des captures pertinentes à nos critères dans le répertoire :

2.7 Exemples de résultats

Il faut considérer les informations dans les captures ci-dessous comme n’étant plus à jour, comme vous pourrez le voir par vous-même certaines captures obtenues datent de 2016 !

D’autres non datées sont peut-être plus anciennes, néanmoins cela n’efface pas le caractère confidentiel voire critique des données qu’on peut obtenir.

Il est important de garder en mémoire que les informations récoltées permettent à un acteur malveillant de commencer à effectuer des opérations de OSINT plus ou moins avancées.

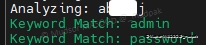

2.7.1 Alerte lors de la correspondance

Lorsqu’un élément est détecté sur une image, nous en sommes avertis en temps réel comme ci-dessous.

Dans le cas présent le mot « admin » a été trouvé sur l’image :

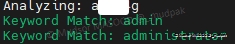

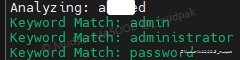

La même logique suit les autres captures :

|

|

|

Si une image contient plusieurs mots clés, une ligne par mot-clé est affichée, dans le cas présent dans la même image se trouvent les éléments :

- admin

- password

|

|

|

En cas de détection d’un numéro de carte bancaire une alerte similaire s’affiche :

Dans le cas d’une image avec une forte entropie voici le type d’alerte affichée :

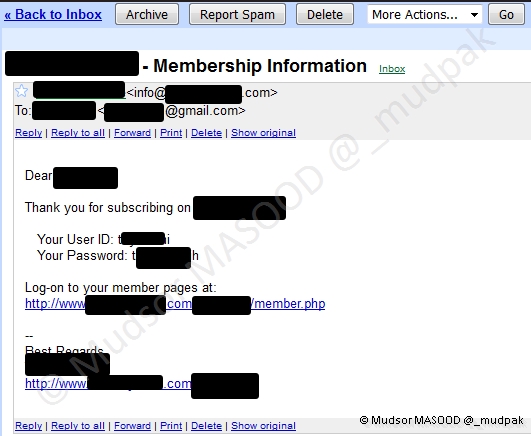

2.7.2 Confirmation d’inscription à un club

Sur cette capture apparaissent en clair les informations de connexion à un club, les champs suivants permettent de se connecter au compte :

- Your User ID

- Your Password

- Log-on

Un acteur malveillant pourrait usurper le compte.

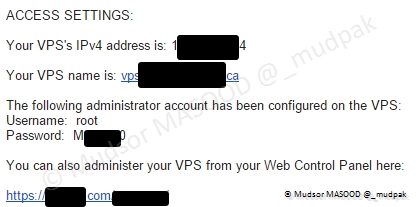

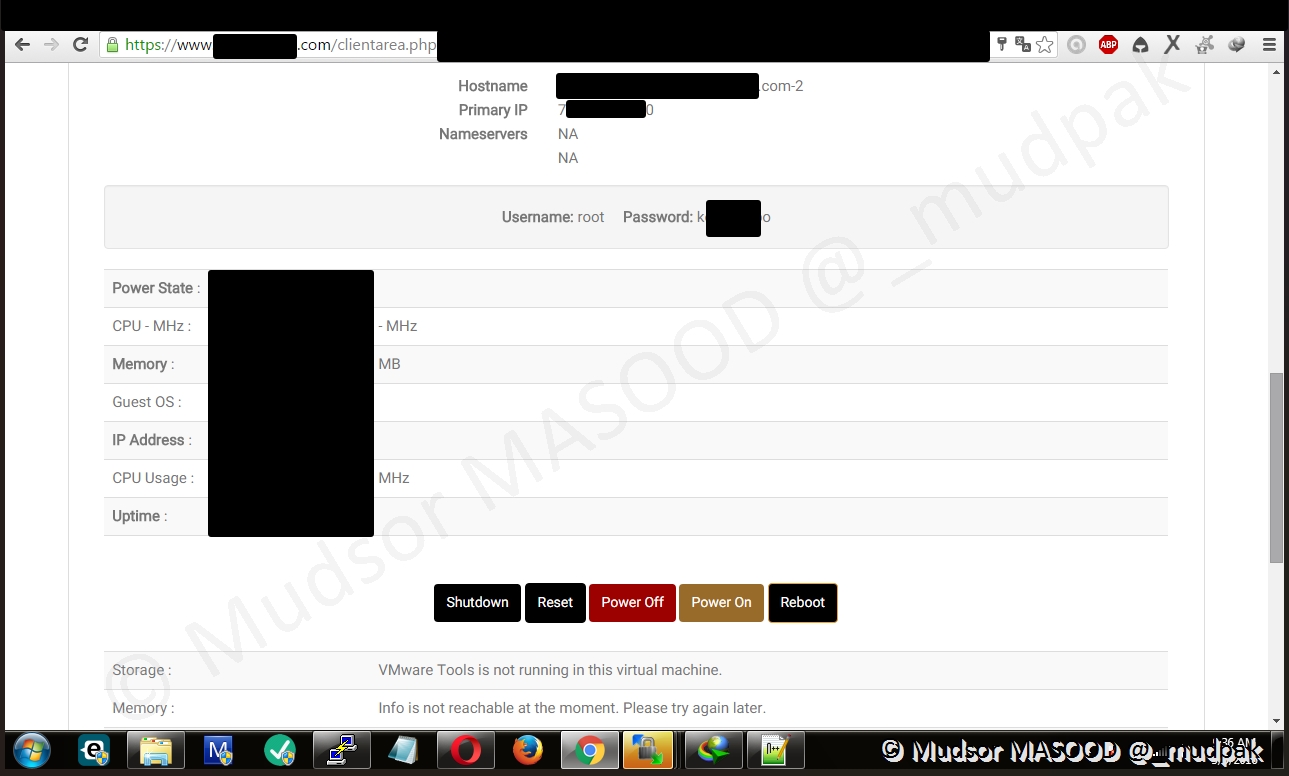

2.7.3 Informations de connexion VPS

Ci-dessous nous pouvons observer les informations de connexion / administration d’un VPS (Virtual Private Server) chez OVH.

Un acteur malveillant pourrait utiliser ces accès dans le but d’effectuer des opérations suivantes par exemple :

- Opérations de cryptomonnaies

- Attaques par DOS

- Hébergement de C2 (Command And Control)

On peut également observer les mêmes types d’informations chez un autre VPS :

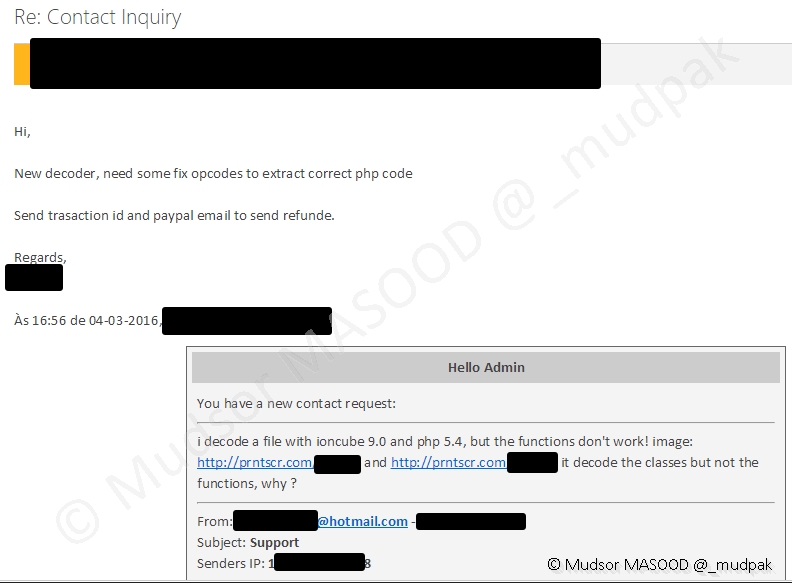

2.7.4 Leak d’adresse IP de l’expéditeur

Dans le cas présent non seulement des informations personnelles de deux interlocuteurs sont affichées mais en plus de cela nous pouvons observer les éléments suivants :

- Des liens de capture d’écran

- L’adresse IP de l’expéditeur des captures

Ces informations peuvent aider un attaquant à effectuer de l’énumération et OSINT sur ces deux personnes.

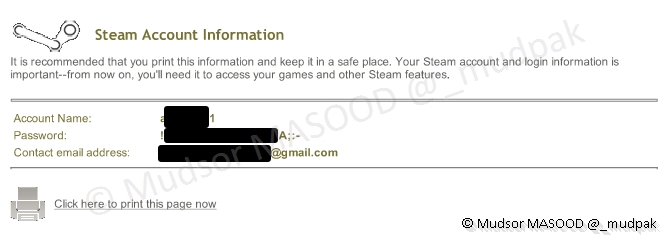

2.7.5 Compte Steam

Les identifiants de connexion d’un compte Steam sont en clair.

Un acteur malveillant pourrait prendre le contrôle du compte et s’octroyer les jeux vers son compte par exemple.

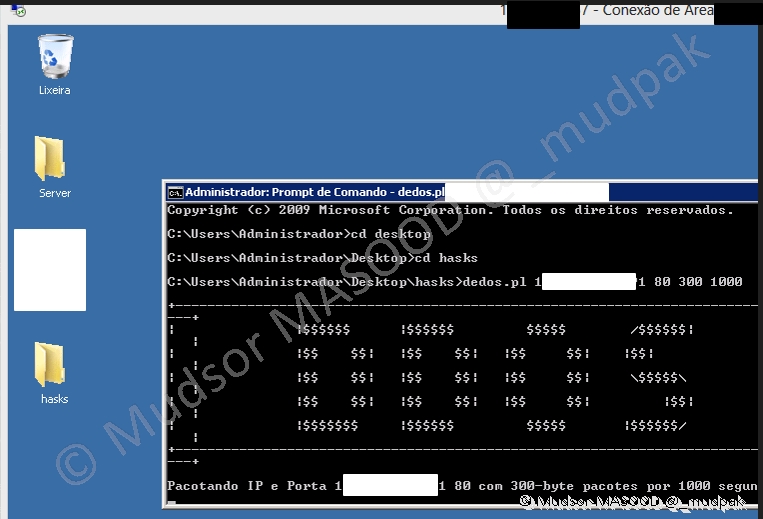

2.7.6 Outil DDOS

Une personne malveillante a oublié de masquer son IP publique ainsi que l’IP de sa cible qu’il tente de DOS via un script :

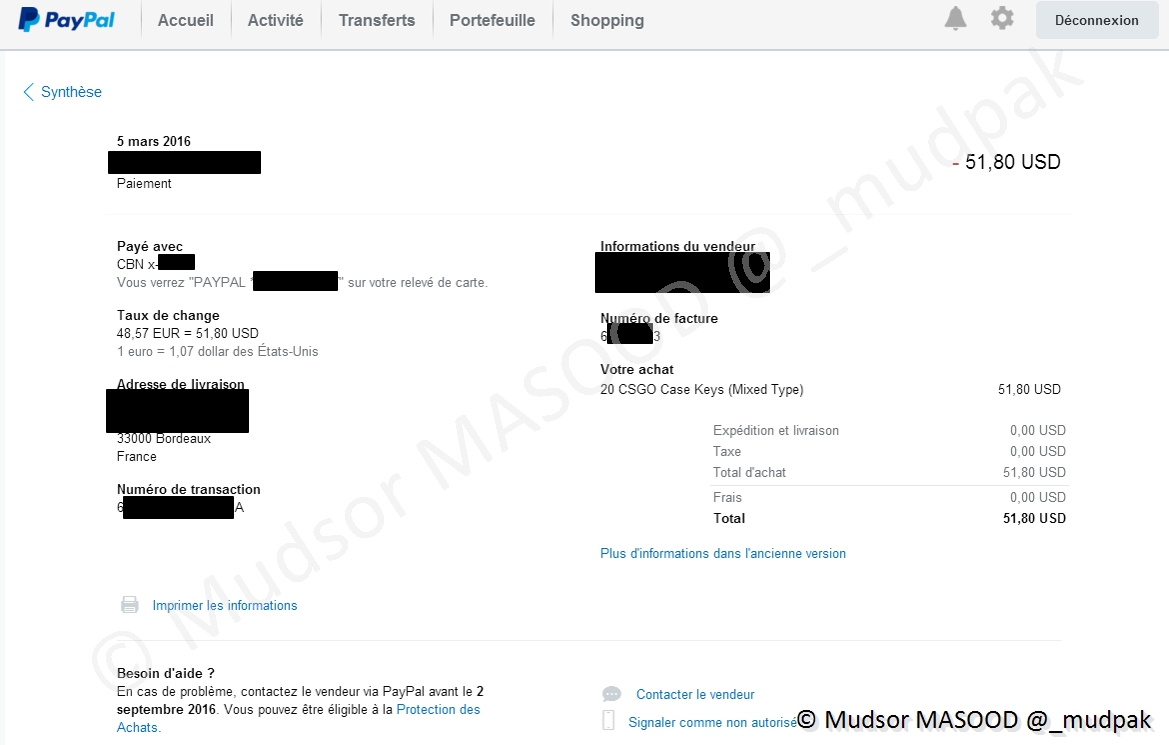

2.7.7 Justificatif de virement Paypal

Bien que l’élément acheté ici n’est pas quelque chose de sensible, toutefois les coordonnées du client sont en clair, notamment :

- Nom

- Prénom

- Adresse postale

- Numéro de facture

- Numéro de transaction

Des informations sur le vendeur sont également présentes.

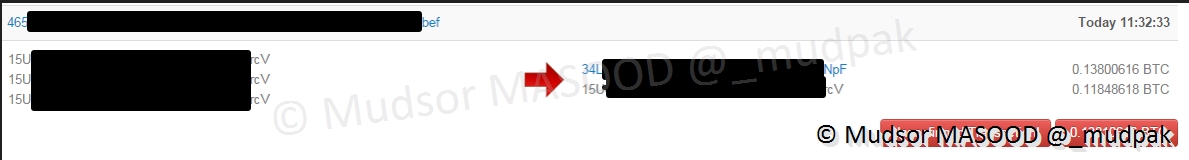

2.7.8 Transactions cryptomonnaies

Voici des entrées / sorties en Bitcoin entre les différents wallets.

Généralement ce type de capture est un élément ayant une forte entropie pour cet outil.

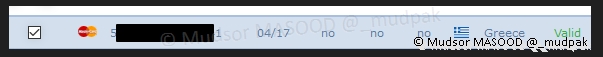

2.7.9 Vérification de la validité d’une carte bancaire

Ici une vérification de la validité d’une carte bancaire a été effectuée :

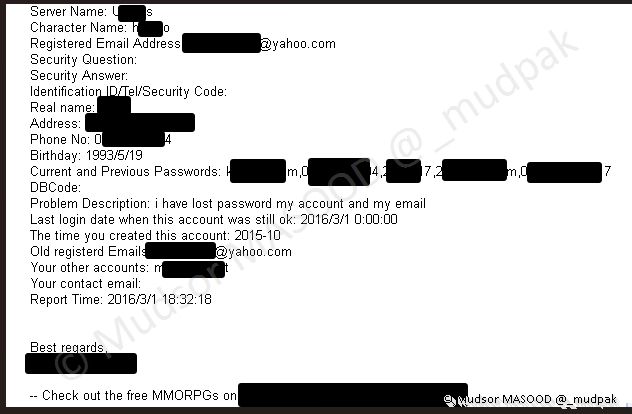

2.7.10 Informations personnelles

Il est possible de trouver des informations personnelles sur des utilisateurs comme ici :

- Le nom de l’utilisateur sur le serveur

- L’adresse email avec laquelle il s’est enregistré

- Questions / réponses de sécurité

- Identité civile

- Adresse postale

- Numéro de téléphone

- Date de naissance

- Anciens mots de passe et nouveaux en clair !

- D’autres comptes liés

Avec autant d’informations, il devient relativement facile d’effectuer des opérations de OSINT sur les personnes.

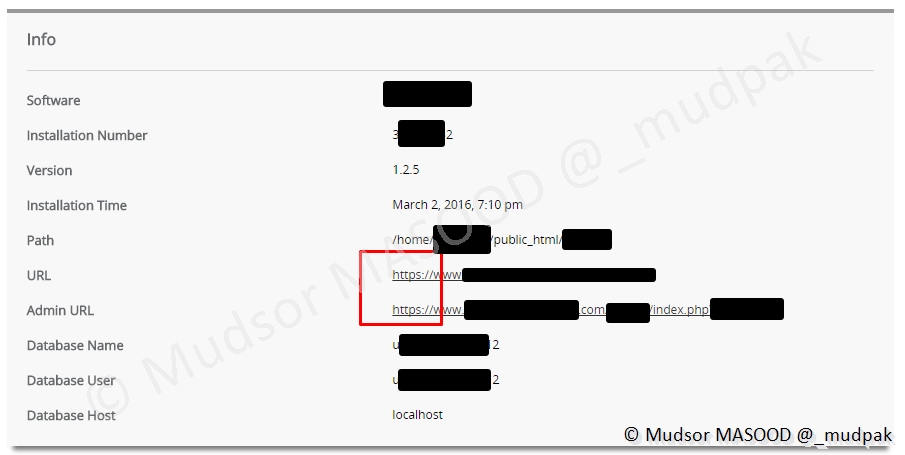

2.7.11 Informations d’authentification d’un portail

Nous avons les informations de connexion à un portail ainsi que les informations sur la base de données, dans le cas présent nous avons très certainement un compte pour un développeur ou un administrateur du site.

Avec de tels accès un attaquant peut extraire la base de données et ainsi récolter les informations contenues dans la base :

- Noms d’utilisateurs

- Emails

- Mots de passe

- . . .

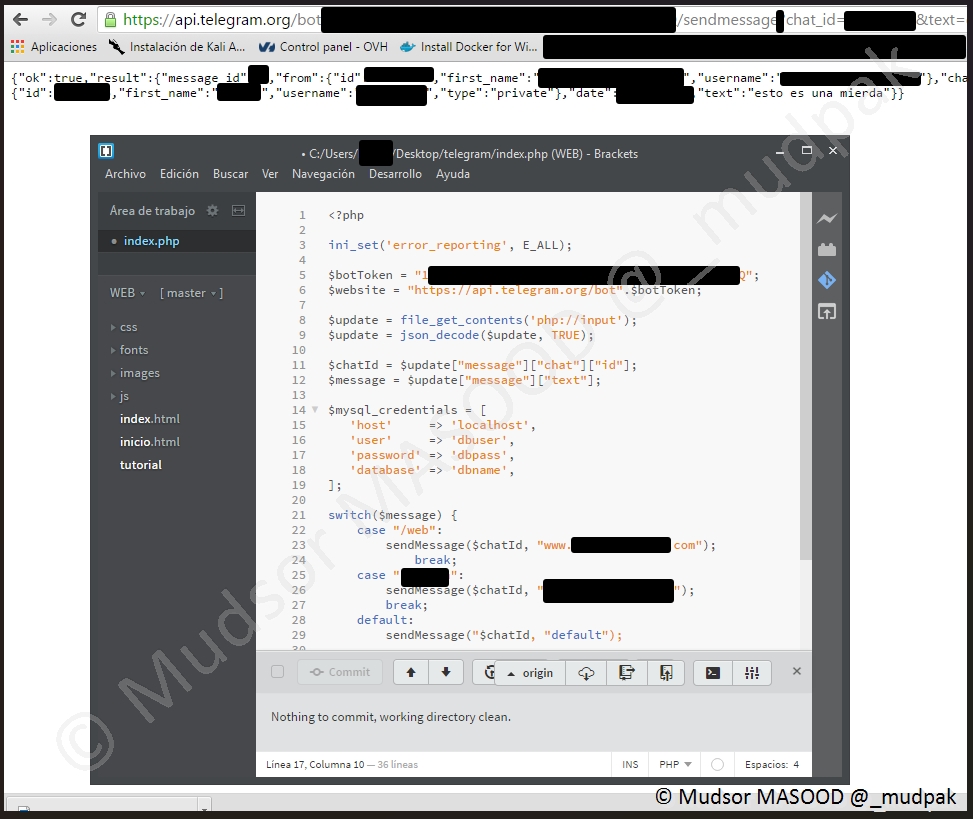

2.7.12 API Telegram

Dans le cas présent nous avons très certainement les informations d’un développeur en phase de création d’un bot Telegram.

Cependant par inadvertant non seulement il a laissé en clair les informations de connexions à une base de données mais aussi et surtout sa clé API !

Ce type d’accès permet à un acteur malveillant d’effectuer toutes les opérations souhaitées et plus rapidement par rapport à une interface graphique.

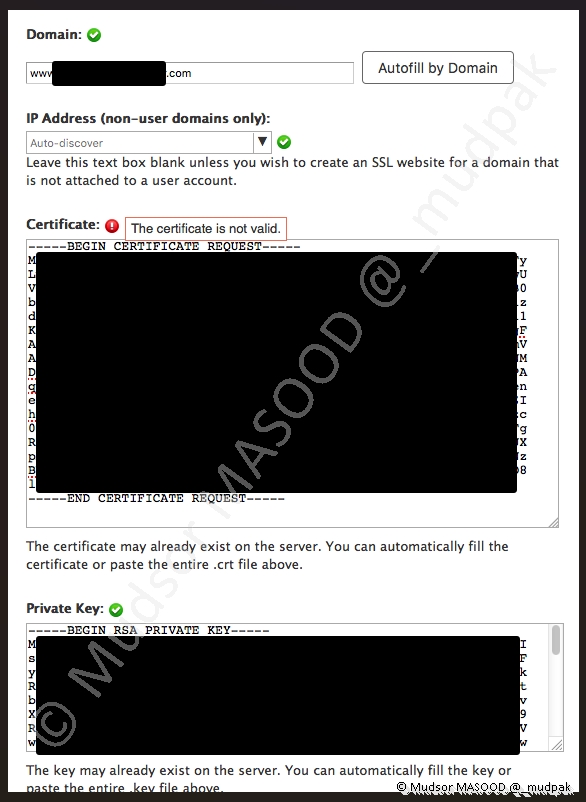

2.7.13 Clé Publique/Privée SSL

La divulgation de ce type d’élément sensible compromet la confidentialité des échanges.

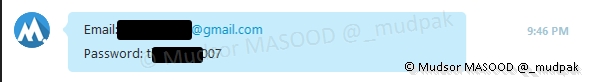

2.7.14 Envoie ID et MDP via canal de chat

Des utilisateurs se sont partagés un compte Gmail :

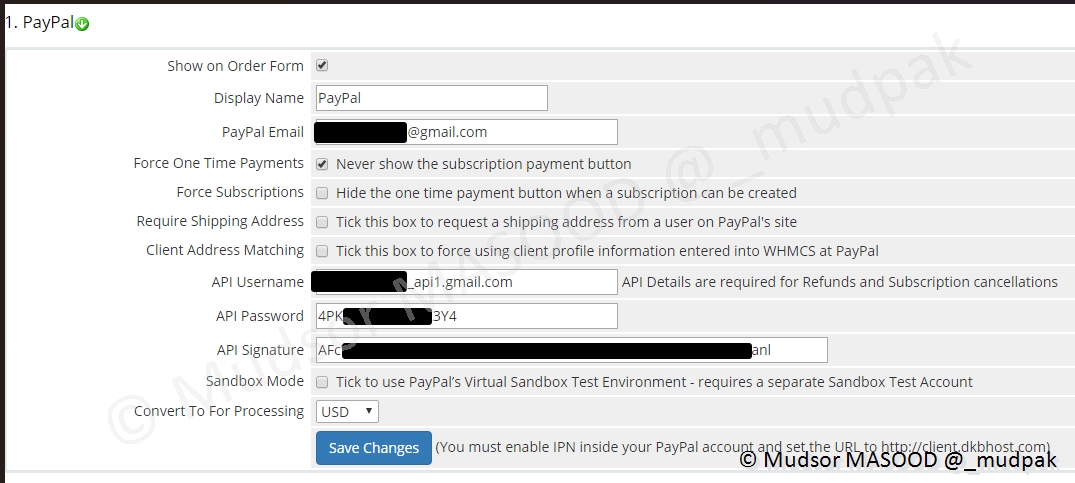

2.7.15 API Paypal

Sans doute un développeur a encore oublié de masquer les informations sensibles, ici nous pouvons l’identifier grâce aux informations qu’il a fourni :

- PayPal Email

- API Username

- API Password

- API Signature

De la même manière que tout autre clé API, il est possible d’effectuer une multitude d’opérations en fonction des droits qui sont alloués à la clé API.

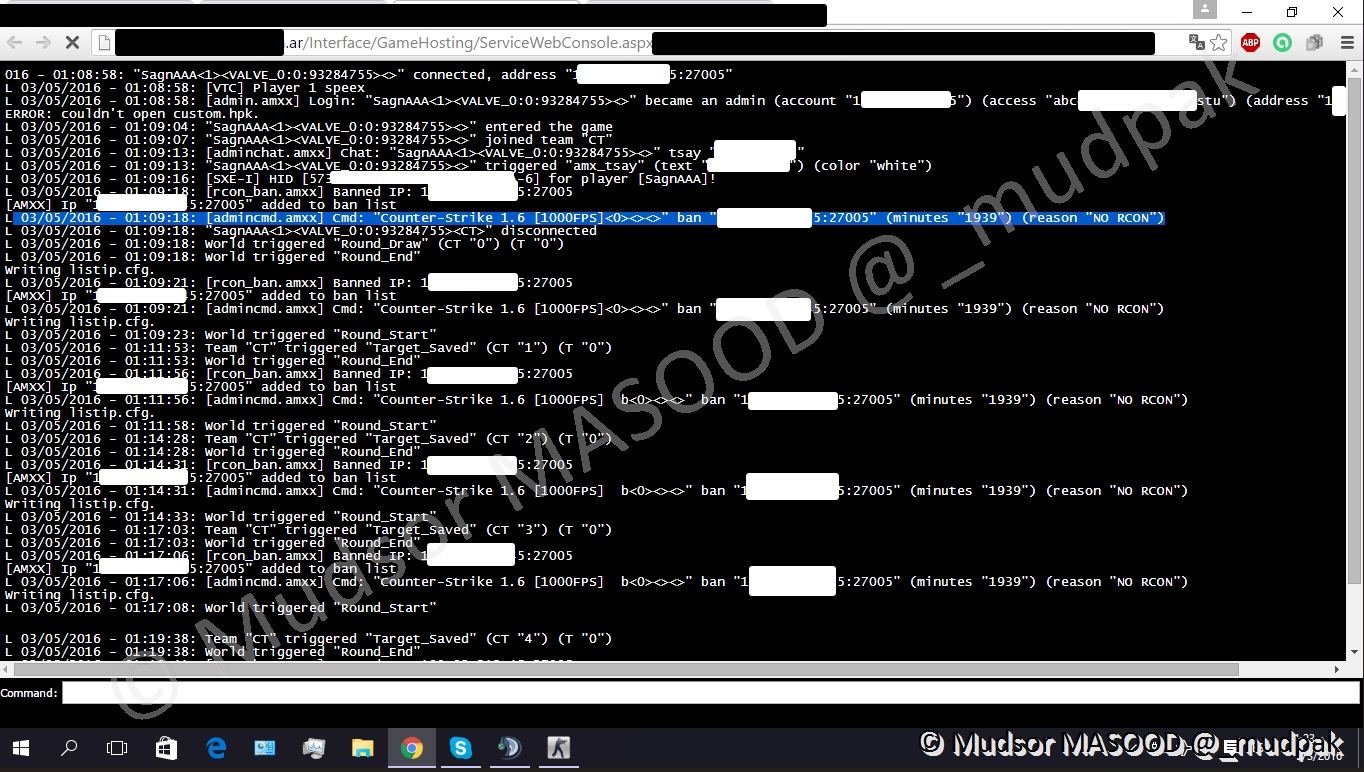

2.7.16 Console Web

Cette console de gestion permet l’administration d’un serveur CSGO, en texte clair y figurent les informations suivantes :

- Concernant le compte administrateur

- Son identifiant

- Son mot de passe

- L’IP utilisée pour se connecter à la console

- Identifiant du compte administrateur

- Les journaux d’évènements du serveur

- Messages envoyés entre les utilisateurs

- Les paramètres divers

- Mot de passe du compte administrateur

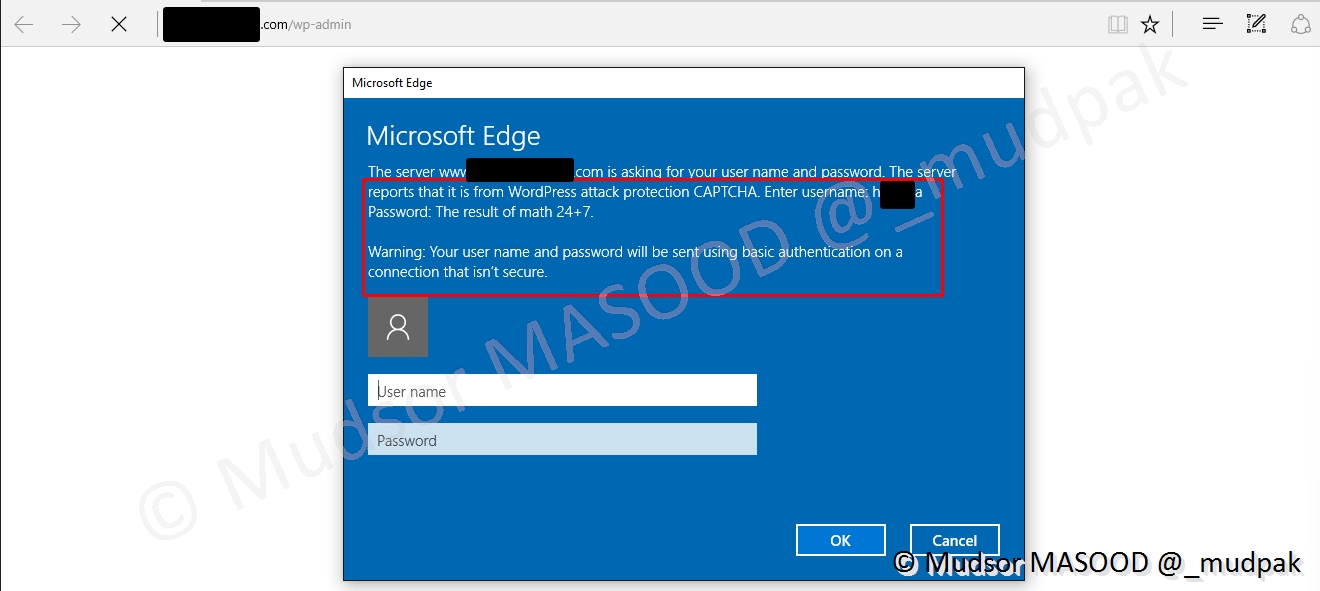

2.7.17 Authentification Wordpress

Les portails de connexion Wordpress sont relativement simples à trouver.

Cependant le portail ci-dessous a une particularité, en effet il y a seulement besoin d’un identifiant et le mot de passe est une « simple » opération mathématique à effectuer.

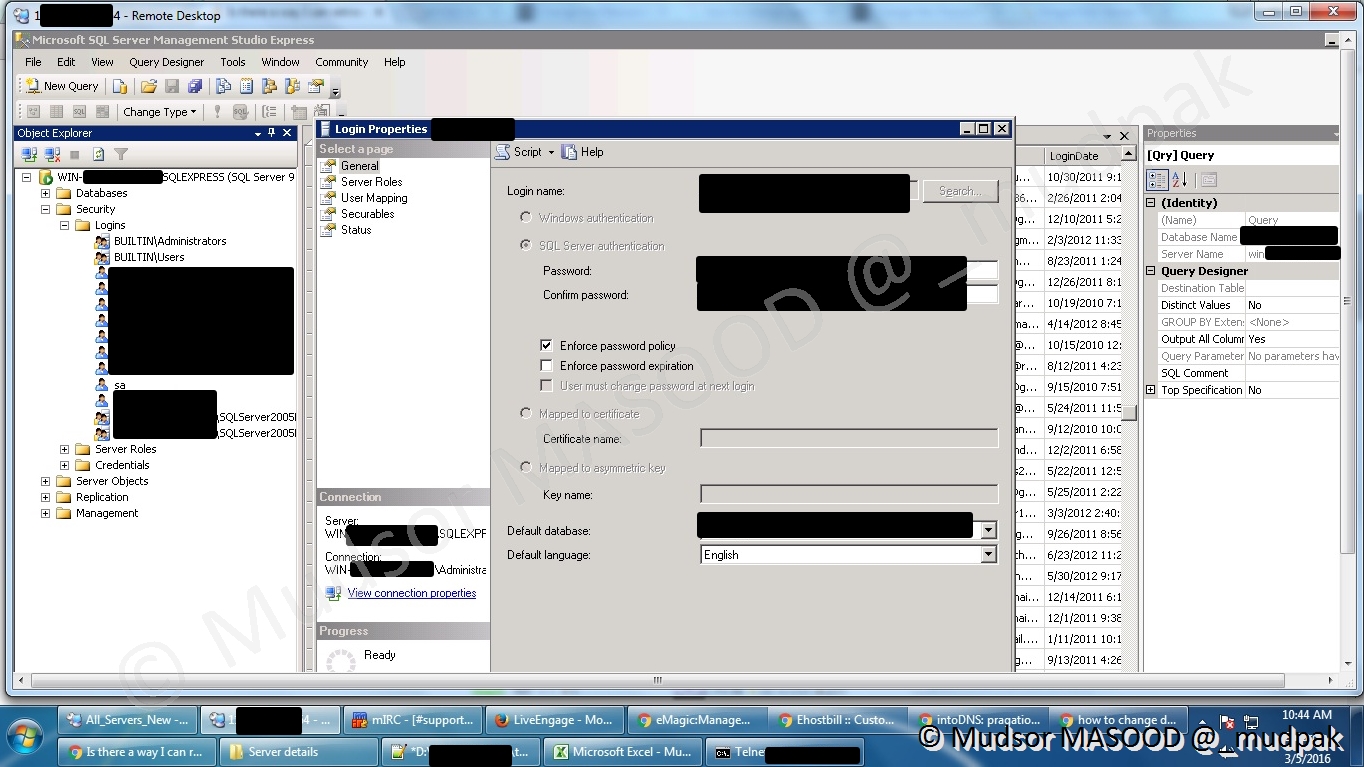

2.7.18 Exposition d’un serveur Microsoft SQL sur internet

L’utilisateur, a oublié de masquer les informations sensibles tels que :

- L’IP Publique du serveur : il est exposé sur internet

- Les comptes utilisés : un attaquant peut sait quels sont les comptes existants, ainsi il peut choisir des attaques plus ciblées

- Les bases de données : cela peut être un indice si plusieurs bases de données sont présentes, un attaquant peut porter une attention particulière à une base

- Le nom de la machine : pour effectuer de l’énumération ou attaques DNS par exemple

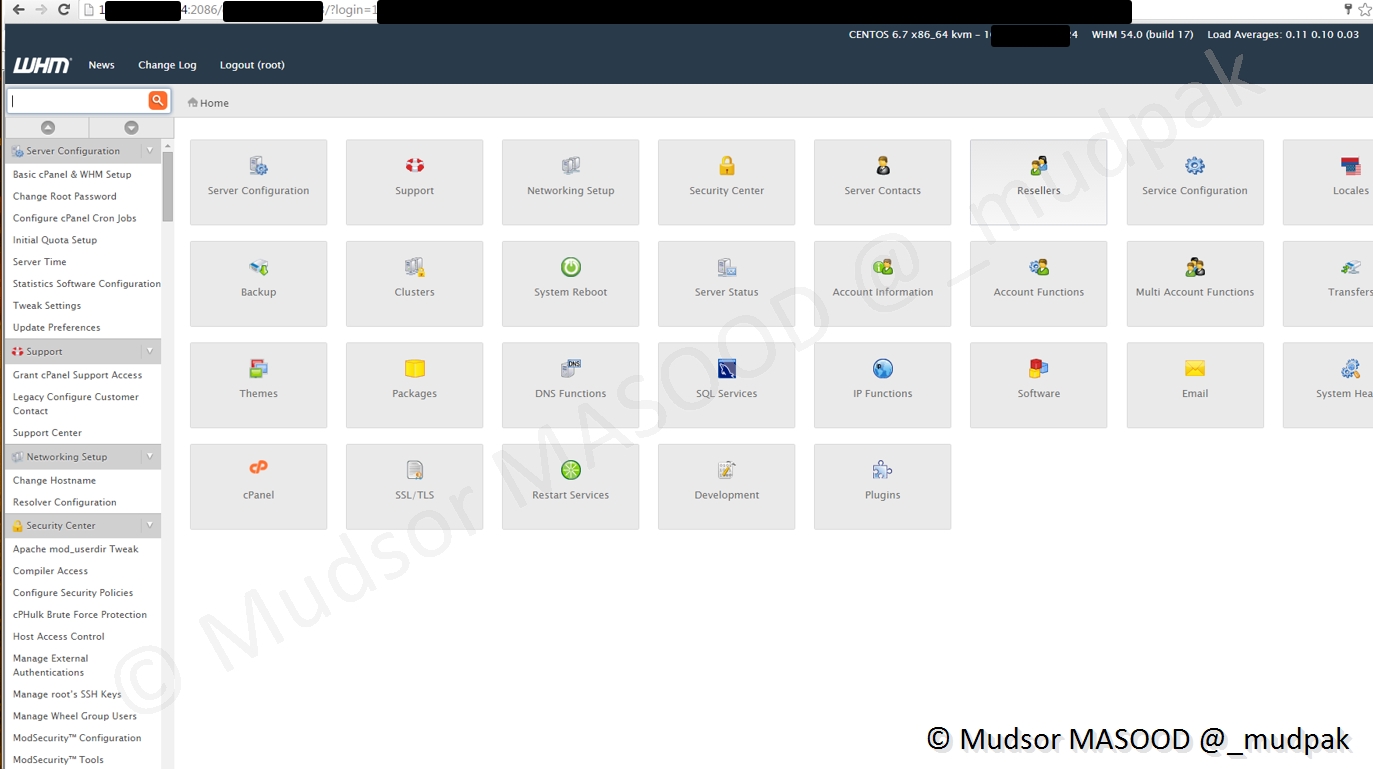

2.7.19 Exposition d’un portail administrateur

Voici un portail WHM (Web Host Manager) au vu des possibilités offertes on peut clairement imaginer les impacts dévastateurs qui pourront en découler, en effet le portail ci-dessous permet d’effectuer les opérations suivantes :

- Gestion de la configuration du serveur

- Gestion du réseau

- Gestion de la sécurité

- Configuration des services

- Gestion des sauvegardes

- Gestion des clusters

- Gestion des comptes

- Gestion des bases de données

- Gestion de la messagerie

- Gestion des certificats

- . . .

Au vu de toutes les opérations que ce serveur peut gérer il est clairement crucial pour l’entreprise qui le détient, cependant il est exposé en direct sur internet et n’utilise pas les échanges chiffrés (TLS).

2.7.20 Vente de comptes Steam

Un exemple de vente d’un compte Steam :

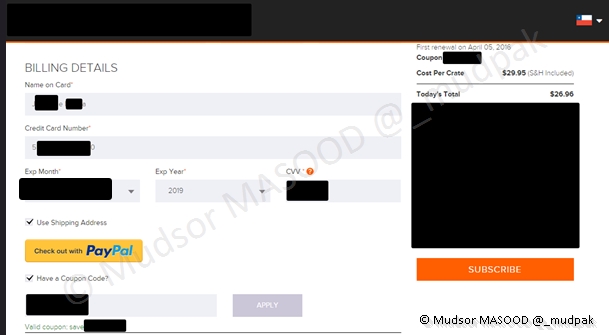

2.7.21 Informations de carte bancaire

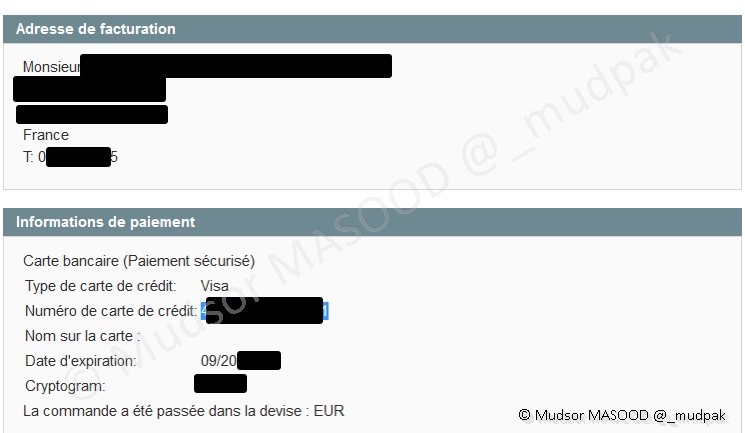

Lors de la finalisation de l’achat, les informations suivantes ont été exposées :

- Nom prénom du propriétaire de la carte bancaire

- Numéro de carte bancaire

- Mois d’expiration

- Année d’expiration

- Code CVV

- . . .

Ici les mêmes informations ont été exposées mais cette fois il s’agit d’une personne en France :

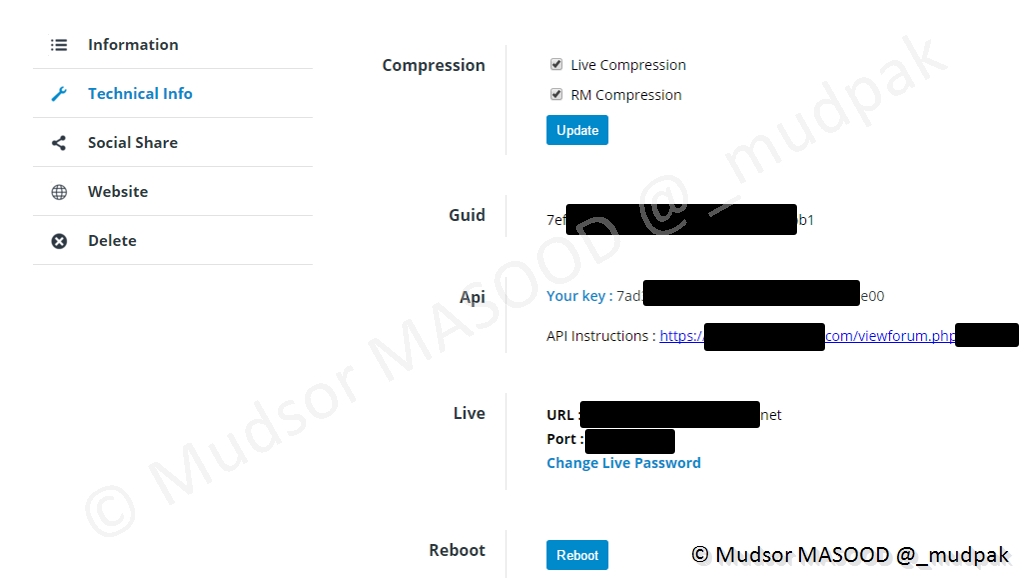

2.7.22 API d’un forum

Comme vu précédemment avec d’autres clés API, ici il s’agit d’une clé API sur un forum :

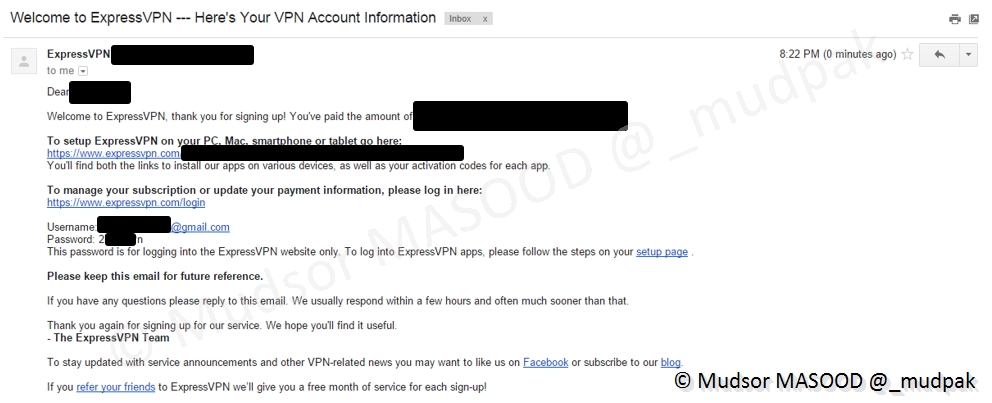

2.7.23 Identifiants ExpressVPN

Les identifiants de connexion ainsi que la licence du service VPN ont été envoyés en clair à l’utilisateur :

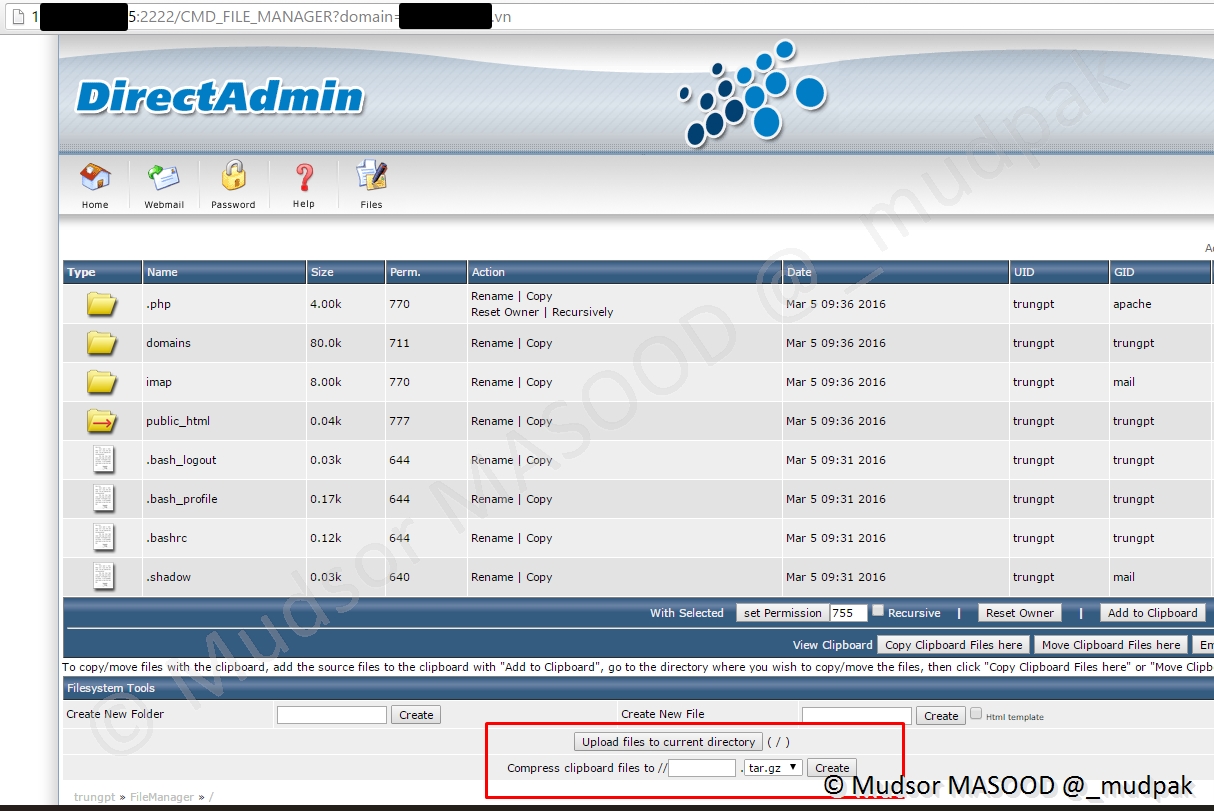

2.7.24 Portail DirectAdmin

Ce portail est intéressant, car il permet une interaction avec le serveur web car au lieu de se connecter par exemple en FTPS / SFTP ici la connexion se fait via http.

Mais plus intéressant encore un actuel malveillant pourrait déposer un script malveillant et l’exécuter.

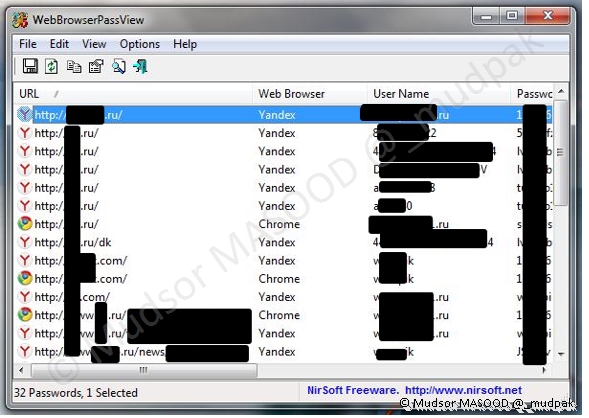

2.7.25 WebBrowserPassView

Les navigateurs proposent d’enregistrer les identifiants et mots de passe, ici ils sont récupérés et affichés en clair via le logiciel « WebBrowerPassView » :

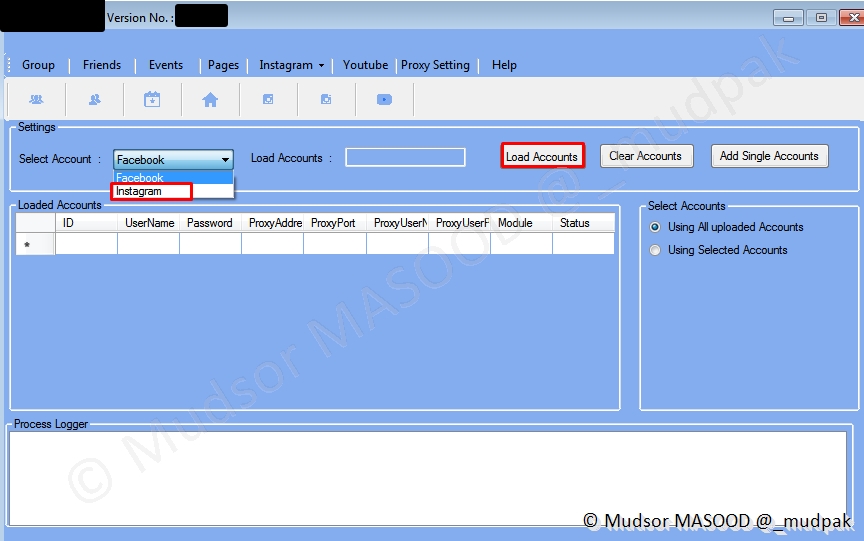

2.7.26 Création de comptes en masses (=bots)

Nous entendons souvent parler des « bots » sur les réseaux sociaux, voici une capture d’écran d’un outil qui permet de créer des faux comptes en masses sur les réseaux suivants :

Nous pouvons remarquer qu’au-delà de la simple création des comptes il est possible d’effectuer des opérations plus complexes telles que :

- Créer des groupes

- Ajouter des amis

- Ajouter des évènements

- réer des pages

- . . .

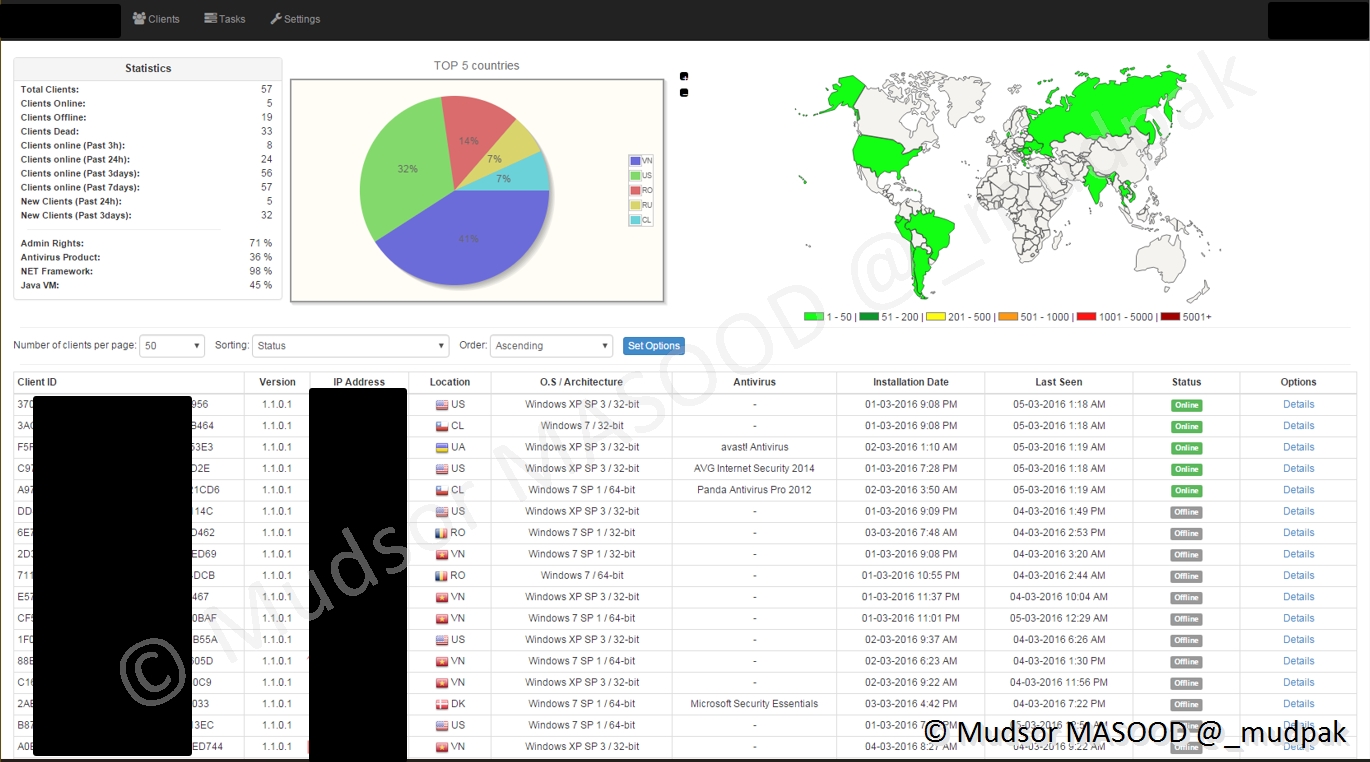

2.7.27 Dashboard d’administration d’un botnet

Voici un panneau de control d’un outil de gestion d’un réseau de postes infectés !

Ce panneau permet à l’acteur malveillant de suivre en temps réel l’état des postes infectés :

- Nombre de clients au total

- Clients en ligne

- Clients hors-ligne / éteints

- Nouveaux postes infectés depuis 24 heures à 3 jours

- Obtention des privilèges élevés sur les postes

- Produits utilisés

- Antivirus

- Framework

- Java

- Pays les plus infectés

- Identifiant unique pour reconnaitre chaque poste infecté

- Adresses IP publiques des postes clients infectés

- Système d’exploitation utilisé

- Date d’installation

- . . .

Un tableau de bord comme ci-dessous permet donc d’avoir un visuel sur le nombre de postes infectés, sous contrôle mais cela signifie surtout que ce sont des postes compromis et attendent des instructions de la part de l’acteur malveillant.

2.7.28 Entropie trop élevée

Très souvent les fichiers ayant une forte entropie, sont des fichiers contenant des informations sur des wallets cryptos.

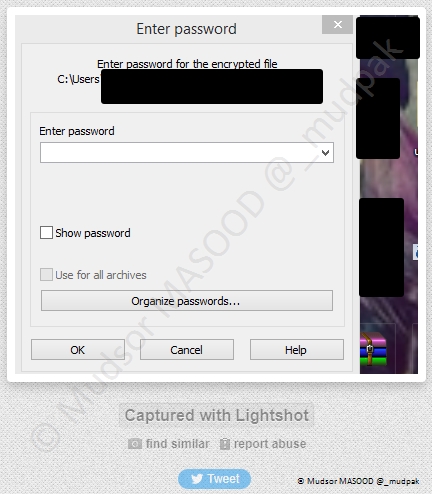

2.7.29 Faux positif – Mot de passe archive WinRAR

Voici un exemple de faux positif qu’on peut obtenir, bien que techniquement le résultat correspond à nos critères.

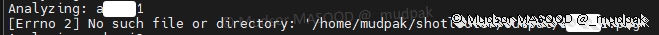

2.8 Erreurs courantes

Lors des scans, voici les erreurs que j’ai pu rencontrer, elles ne sont pas dû au scan en tant que tel et sont en réalité des « bugs » du programme.

Bien que ces erreurs s’affichent, elles n’empêchent en rien le bon déroulement du scan, vous pouvez donc les ignorer tout simplement.

3. Conclusion

Comme vous avez pu le constater l’outil est Open-Source et gratuit, il ne requiert pas de clé API pour analyser les captures d’écrans ce qui en fait quelque chose de redoutable pour les acteurs malveillants.

Il est possible de lancer le « scan » indéfiniment pour parcourir tous les liens à la recherche d’informations sensibles sans payer quoi que ce soit et sans avoir besoin d’une puissance de calcul très élevée.

Pour notre cas j’ai exécuté le scan pendant 24 heures d’affilée et obtenu 1565 images contenant des informations sensibles :

Si vous souhaitez absolument partager des captures d’écrans, je vous invite fortement à les envoyer via d’autres canaux plus « fiables / sécurisés » définis par votre entreprise que des sites qui ne proposent aucune mesure de sécurité comme :

- Demande de mot de passe pour afficher le contenu

- Expiration du lien après un délai

- Expiration du lien après avoir été consulté un certain nombre de fois

- Suppression du fichier automatique

- . . .

Tant bien même si vous n’avez pas de contenu « sensible » à cacher libre à vous le publier sur ce type de sites, mais gardez en mémoire qu’une information qui à votre sens n’est pas sensible peut avoir une grande importance pour d’autres personnes.

4. Sources

Vous trouverez ci-dessous les liens des différentes sources utilisées tout au long du document.

- Site officiel Greenshot :

- Site officiel LightShot

- GitHub Shotlooter

- Site PrntSc

- Définition OCR par Abby FineReader